Kaspersky報告損害了移動惡意軟件竊取用戶的加密種子短語

卡巴斯基安全研究人員通過感染的應用程序發現了針對加密貨幣用戶的移動惡意軟件活動。

據報道,Sparkkitty間諜軟件通過官方的應用商店竊取了使用光學角色識別技術竊取了裝有種子短語的設備屏幕截圖。

Sparkkitty惡意軟件滲透官方應用商店針對加密貨幣

卡巴斯基的研究人員發現了Sparkkitty的間諜軟件活動,此前他們以前的dent惡意軟件瞄準了加密貨幣錢包。新威脅通過非官方來源以及官方的Google Play和App Store平臺分發了惡意應用程序,在研究人員通知後,已從Google Play中刪除了受感染的應用程序。

Sparkkitty攻擊iOS和Android平臺,每個平臺都有多種輸送機制。在iOS上,惡意軟件有效載荷是通過僞裝成合法圖書館的框架來交付的,例如afnetworking.framework或alamofire.framework,或僞裝成僞裝成libswiftdarwin.dylib的庫的庫。惡意軟件還將自己直接插入應用程序。

Android操作系統同時採用Java和Kotlin語言,而Kotlin版本則用作惡意Xposed模塊。大多數惡意軟件版本不加選擇地劫持了設備上的所有圖像,儘管研究人員使用光學特徵識別來檢測到類似的惡意集羣,並使用敏感信息攻擊特定的圖片。

自2024年2月以來,該活動一直活躍,並且還與先前的SparkCat操作共享了目標策略和基礎設施。

Sparkkitty比SparkCat對加密貨幣種子短語的有針對性攻擊範圍更大,因爲它刮掉了從感染設備中獲得的所有圖像。這有可能收集存儲在設備畫廊中的其他敏感財務和個人信息。

來自晦澀的商店的Tiktok mod用作主要感染媒介

卡巴斯基分析師最初遇到了這項運動,當時 tracKing經常可疑鏈接,這些鏈接正在傳播Tiktok Android應用程序的修改。當用戶啓動主要應用活動時,修改後的應用程序執行了其他惡意軟件代碼。

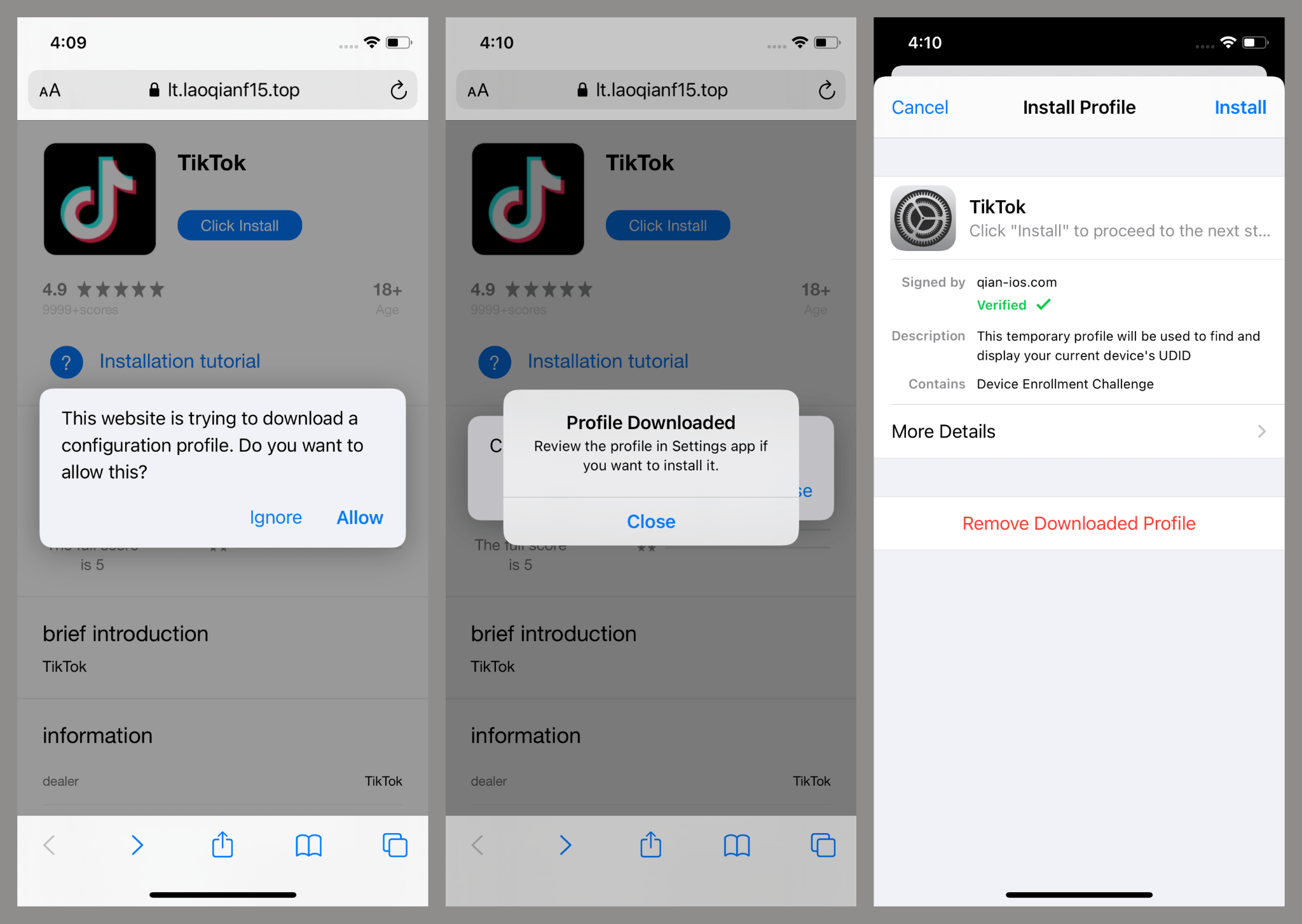

配置文件URL在被折衷的應用程序中作爲按鈕顯示,啓動WebView會話以顯示Tiktoki Mall,這是一個互聯網購物門戶網站,可用於消費者項目的加密貨幣。

註冊和購買僅限於需要邀請代碼,因此研究人員無法確定商店的合法性或是否運營。 iOS感染向量利用Apple Developer計劃企業配置文件來規避普通應用程序安裝限制。

攻擊者劫持了企業級組織應用程序發行的企業證書,使惡意應用程序無需App Store批准即可在任何設備上安裝。企業概況濫用是不適當應用程序的開發人員(例如在線賭場,軟件破解和非法修改)採用的一種廣泛的策略。

Tiktok iOS應用程序的受感染版本請求在啓動期間的照片庫權限,這在Tiktok的真實版本中不存在。該惡意軟件集成到假裝爲afnetworking的框架中。框架和篡改Afimagedownloader類和其他Afimagedownloadertooter組件。

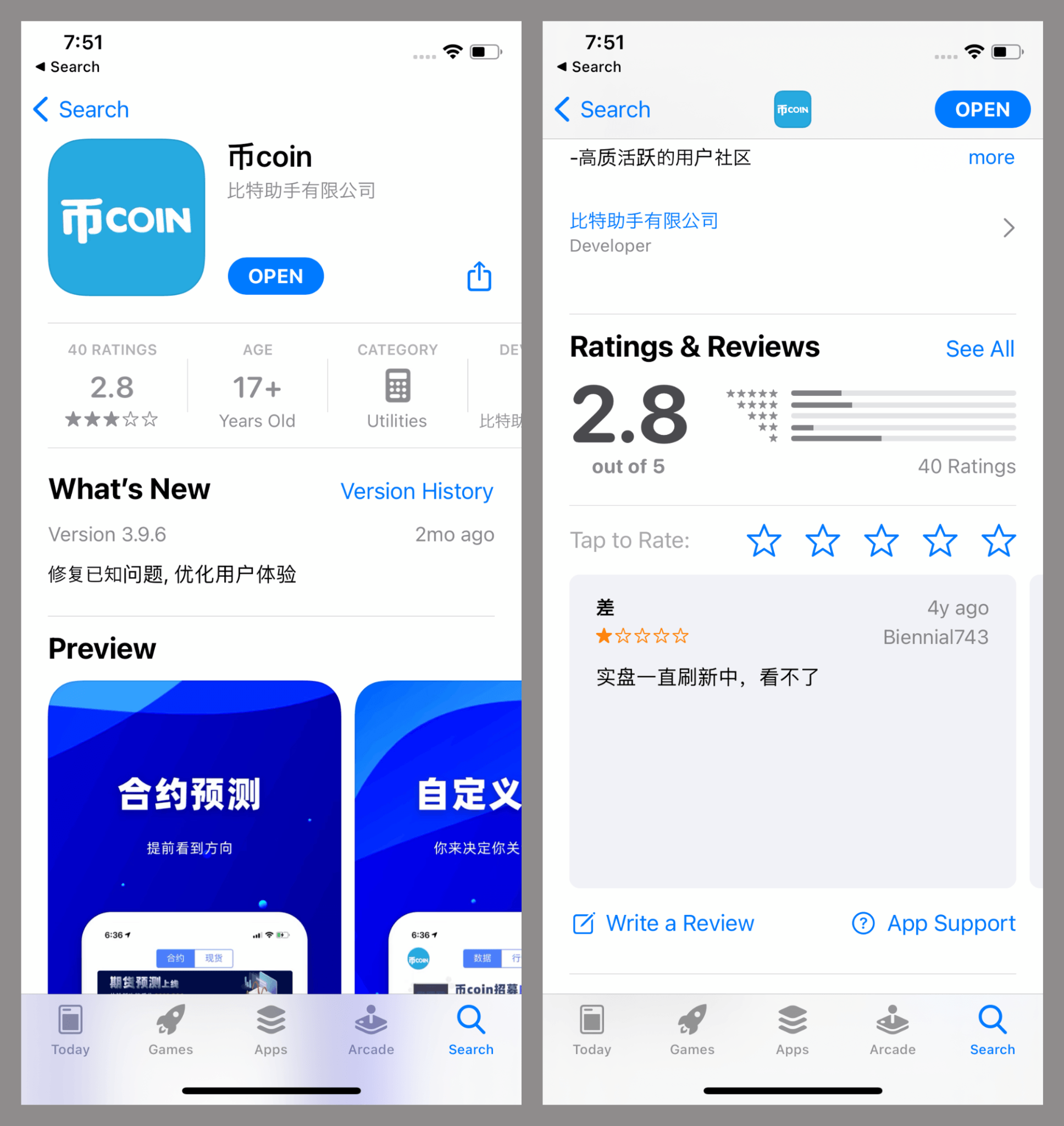

Android惡意軟件變體通過以加密貨幣爲主題的應用程序竊取圖像

SparkKitty的Android版本通過以加密貨幣爲主題的應用程序運行,其惡意代碼嵌入了入口點。惡意軟件請求配置文件包含命令和控制服務器地址,在與遠程服務器建立通信之前,請在歐洲央行模式下使用AES-256加密解密它們。

圖像盜竊是通過涉及設備指紋和選擇性上傳機制的兩個階段過程進行的。該惡意軟件創建了MD5哈希,將設備IMEI,MAC地址和隨機UUID組合在一起,並將這些IdentIfiers存儲在外部存儲中。

賭場應用程序利用LSPOPEDS框架集成,充當掛接應用程序入口點的惡意XPOUDS模塊。一項具有加密貨幣交換功能的感染消息應用程序在Kaspersky通知後刪除之前,在Google Play上達到了10,000多個安裝。

漸進的Web應用程序通過騙局平臺在流行的社交媒體平臺上廣告龐氏騙局。這些包含PWA的頁面促使用戶下載註冊內容的APK文件下載處理程序,通過Google ML ML KIT光學角色識別技術處理JPEG和PNG圖像,以識別含有文本的屏幕dent。

加密大都會學院:想在2025年養活您的錢嗎?在即將到來的WebClass中DeFi進行操作保存您的位置