Bitmex Trewars Lazarus Group的黑客嘗試,暴露了黑客IP和OPS缺陷

Bitmex已將Lazarus集團失敗的黑客嘗試撤回了窗簾,通過與朝鮮的網絡戰隊相關的集體犯下了草率的錯誤。

根據Bitmex週五發佈的博客文章,該團隊現在已經建立了一個內部監視系統,以期觀察更多的感染並可能捕獲未來的操作安全錯誤。

整個過程始於Bitmex員工聯繫,並提出了一項針對假NFT市場項目的建議,但是該提議與Lazarus使用的已知網絡釣魚策略相匹配,因此該員工立即報告了這一點,開始進行全面調查。

Bitmex的安全團隊訪問了攻擊者共享的GitHub存儲庫,其中包含一個next.js/react項目。但是埋在裏面的是旨在讓員工在系統上執行惡意有效載荷的代碼。團隊沒有運行代碼,他們直接進行分析。

Bitmex剖析惡意軟件,找到Lazarus指紋

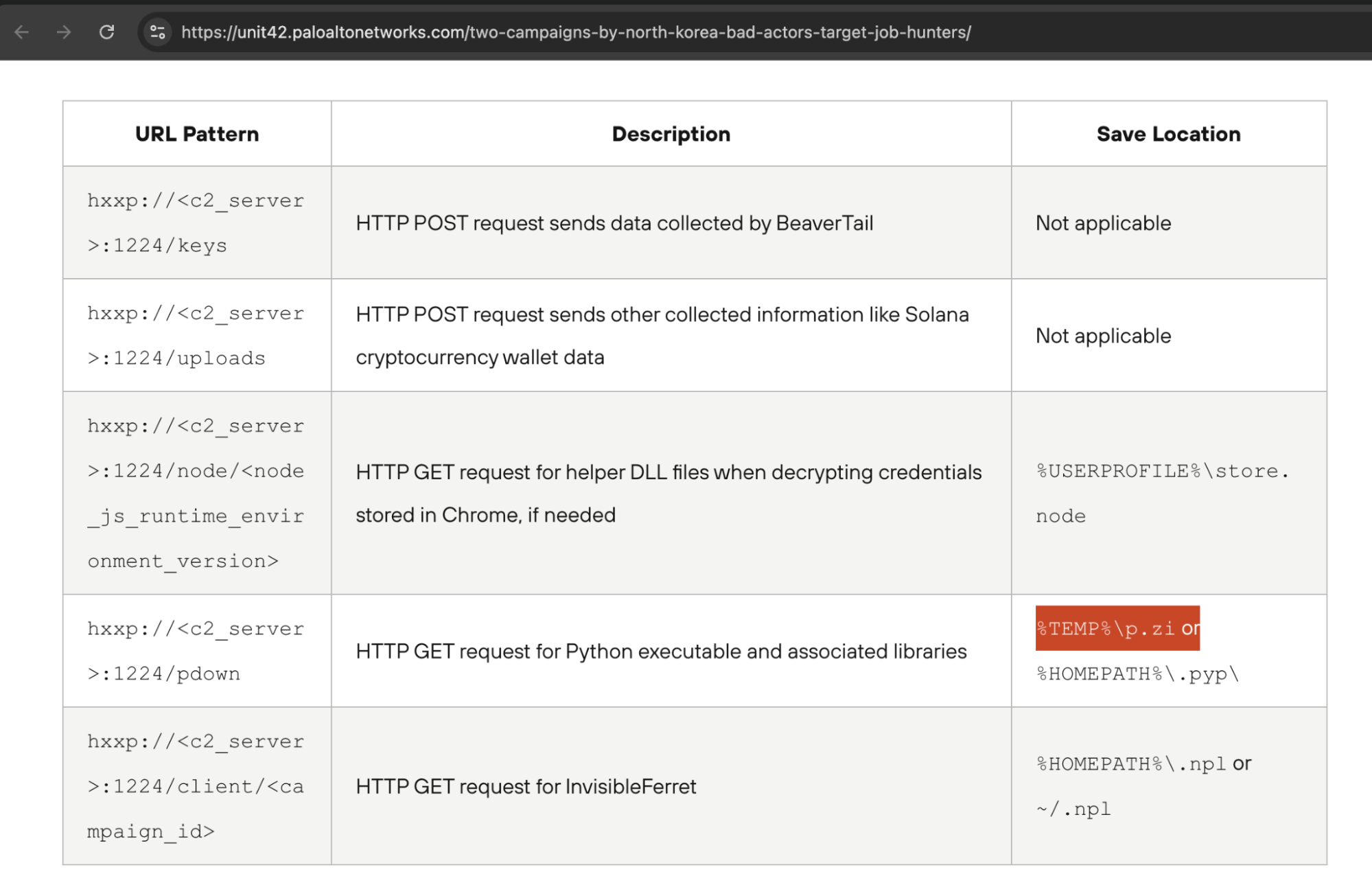

在存儲庫中,BITMEX工程師搜索了術語評估,這是惡意軟件中常見的危險信號。已經評論了一條代碼線,但仍然揭示了意圖。如果活動活動,它將與“ net/api/api/user/thixcookie/v3/726”接觸到“ hxxp:// reamizecheck [。],以獲取cookie並執行它。該領域以前曾被Palo Alto Networks的42單元與Lazarus聯繫起來,該團隊是 tracKed Dprk網絡活動多年。

另一條線是活動的。它向“ HXXP:// FASH defi [。]存儲:6168/defy/v5”發送了一個請求,並執行了響應。 Bitmex手動獲取了JavaScript,發現它被嚴重混淆。據報道,使用WebCrack(用於Deobfuscating代碼的工具),該團隊將這些層次拆除。最終的輸出很混亂,但可以閱讀,因爲它看起來像是三個不同的腳本。

該代碼的一部分包含我dentChrome擴展名,這通常指向Credential竊取惡意軟件。一個字符串P.Zi看起來像Beavertail活動中使用的較舊的Lazarus惡意軟件,這是第42單元先前記錄的另一個操作。Bitmex決定不重新分析Beavertail組件,因爲它已經公開了。

相反,他們專注於另一個發現:連接到supabase實例的代碼。 Supabase是開發人員的後端平臺,有點像Firebase。問題?拉撒路開發人員沒有鎖定它。當Bitmex測試它時,他們能夠直接訪問數據庫 - 沒有登錄,沒有保護。

黑客暴露感染的設備日誌及其自己的IP

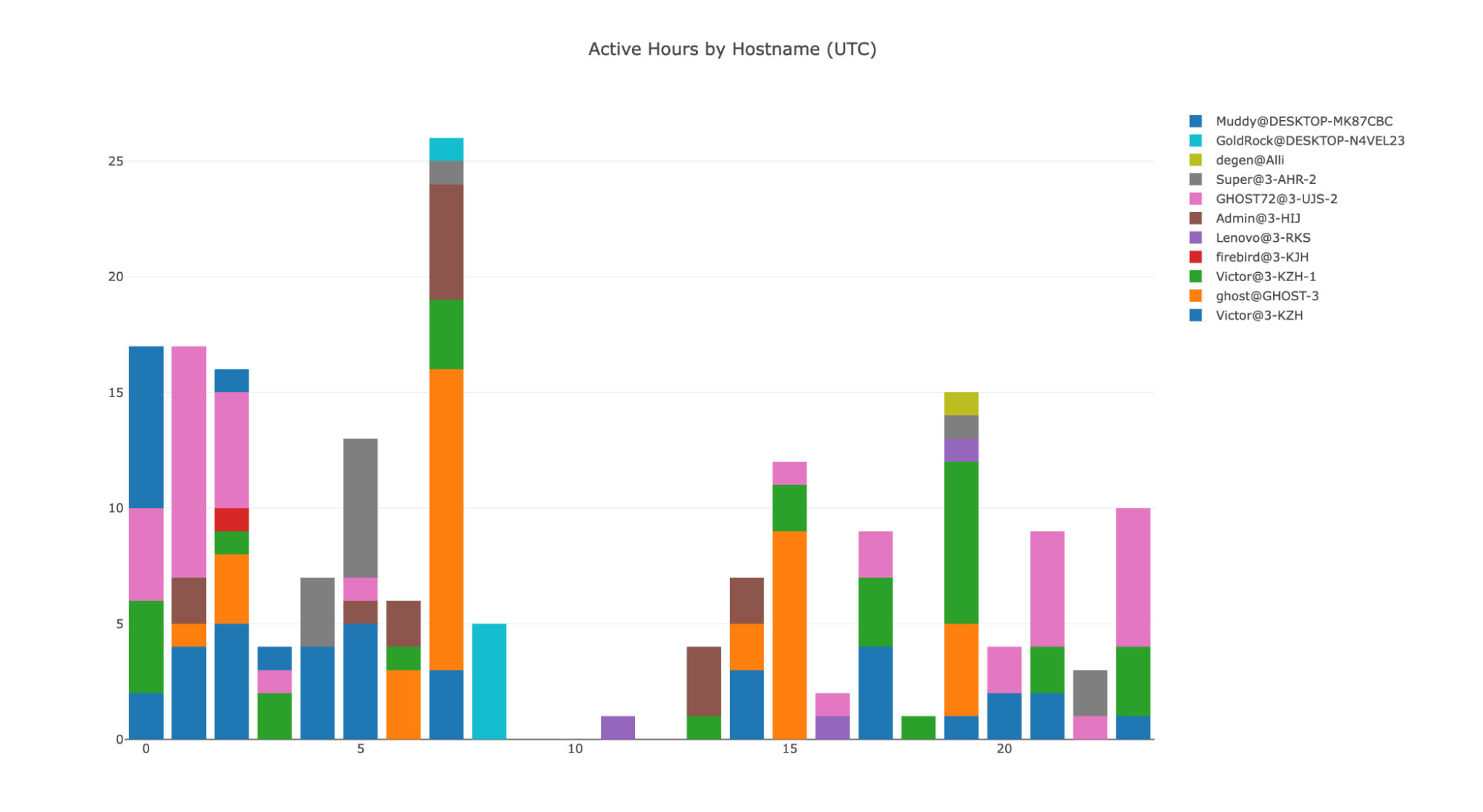

Supabase數據庫具有37個受感染機器的日誌。每個條目都顯示用戶名,主機名,操作系統,IP地址,地理位置和時間戳。 BITMEX注意到了模式 - 某些設備反覆出現,這使它們成爲開發人員或測試機。大多數主機名的命名格式遵循3-XXX結構。

許多IP來自VPN提供商。一位用戶“ Victor”通常使用觸摸VPN連接。另一個“ Ghost72”使用了Astrill VPN。但是隨後維克多搞砸了。與他相關的一個條目具有不同的IP -223.104.144.97,在中國移動設備下,中國的JIAXING的ResidentIL IP。那不是VPN。那可能是拉撒路運營商的真正IP地址。 Bitmex將其標記爲主要操作故障。

然後,Bitmex構建了一個工具來繼續ping supabase數據庫。自5月14日以來,該工具從數據庫中收集了856個條目,該項目的歷史可追溯至3月31日。其中,有174種獨特的用戶名和主機名組合。該系統現在不斷運行,尋找攻擊者的新感染或更多錯誤。

通過檢查時間戳,BITMEX發現Lazarus活動在Pyongyang的上午8點至下午1點之間下降,即下午5點至晚上10點。這與結構化的工作時間表相符,進一步證明了該小組不僅是一些自由職業黑客,而且是一個有組織的團隊。

安全團隊確認拉撒路模式和內部分裂

拉撒路集團擁有社會工程攻擊的已知歷史。在較早的Incident中,像Bybit漏洞一樣,他們欺騙了一個安全錢包的員工來運行惡意文件。這使他們最初的訪問權限。

然後,團隊的另一部分接管了AWS環境,並更改了前端代碼,從冷錢包中偷走了加密貨幣。 Bitmex表示,這種模式表明該小組可能分爲多個團隊 - 有些人會進行基本的網絡釣魚,而另一些則可以在獲得訪問後處理高級入侵。

Bitmex寫道:“在過去的幾年中,該小組似乎已經分爲多個子組,這些子組不一定具有相同的技術成熟。”安全團隊表示,該活動遵循相同的模板。 LinkedIn上的最初消息很簡單,Github repo業餘。

但是,解釋後的腳本表現出了更大的技能,顯然是由經驗豐富的人建造的。去除惡意軟件後,Bitmex能夠trac妥協(IOC)的指標並將其饋入其內部系統。

他們重命名了變量,清潔了腳本,並遵循了腳本的工作方式。該代碼的早期部分是新的,據報道系統數據(用戶名,IP等)直接發送到Supabase,這使trac King變得容易……對於找到開放數據庫的任何人。

Bitmex也dent開發過程中使用的機器。示例包括Victor@3-KZH,該@touch VPN和中國手機使用。其他類似Ghost72@3-UJS-2和Super@3-Ahr-2的人則使用了Astrill,Zoog和Hotspot Shield的混合。日誌甚至顯示了用戶帳戶,例如Admin@3-Hij,Lenovo@3-RK,Goldrock@Desktop-N4Vel23和Muddy@desktop-Mk87cbc。這些可能是攻擊者建立的測試環境。

鑰匙差線有助於加密品牌突破並快速統治頭條