Bitmex frustra el intento de hack de la Lazarus Group, expone fallas de hacker ips y ops

Bitmex ha retirado el telón de nuevo en un intento de pirateo fallido del grupo Lázaro, exponiendo errores descuidados de un colectivo atado a la unidad de guerra cibernética de Corea del Norte.

Según una publicación de blog publicada por BitMex el viernes, el equipo ahora ha establecido un sistema de monitoreo interno para observar más infecciones y posiblemente capturar errores de seguridad operativos futuros.

Todo comenzó cuando se contactó a un de BitMex en LinkedIn con una propuesta de trabajar en un proyecto falso de mercado NFT, pero la oferta coincidió con una táctica de phishing conocida utilizada por Lázaro, por lo que el empleado lo informó inmediatamente, comenzando una investigación completa.

El equipo de seguridad de BitMex accedió a un repositorio de GitHub que compartió el atacante, que contenía un proyecto Next.js/React. Pero enterrado en el interior fue el código diseñado para que el empleado ejecute sin saberlo una carga útil maliciosa en su sistema. El equipo no dirigió el código, fueron directamente al análisis.

BitMex disecciona malware, encuentra huellas digitales de Lázaro

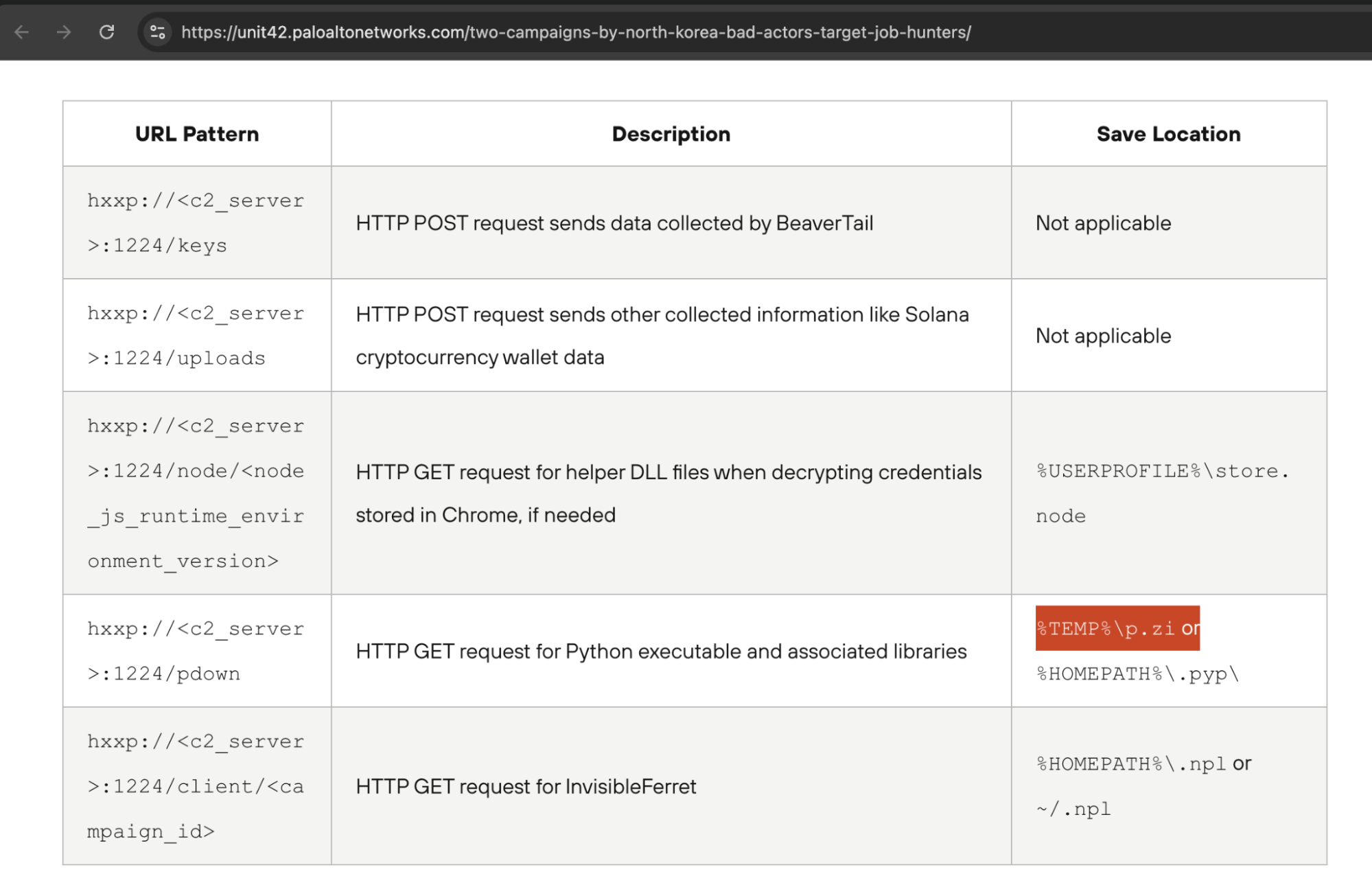

Dentro del repositorio, los ingenieros de BitMex buscaron el término evaluación, una bandera roja común en malware. Se había comentado una línea de código, pero aún reveló la intención. Si está activo, habría llegado a "hxxp: // regionCheck [.] Net/api/user/tercerokie/v3/726" para obtener una cookie y ejecutarla. Ese dominio había sido vinculado previamente a Lázaro por la Unidad 42 de Palo Alto Networks, un equipo que es una actividad cibernética tracked dprk durante años.

Otra línea estaba activa. Envió una solicitud a "Hxxp: // Fash defi [.] Store: 6168/defy/v5" y ejecutó la respuesta. BitMex obtuvo manualmente JavaScript y descubrió que estaba muy ofuscado. Utilizando WebCrack, una herramienta para el código deobfuscación, el equipo supuestamente retiró las capas. La salida final fue desordenada pero legible, ya que parecía tres scripts diferentes aplastados en uno.

Una parte del códigodentI Ifiers para extensiones de cromo, que generalmente apunta a malware de robo dedent. Una cadena, P.Zi, parecía malware de Lázaro más antiguo utilizado en la campaña Beaverail, otra operación previamente documentada por la Unidad 42. BitMex decidió no volver a analizar el componente Beaverail, ya que ya era público.

En cambio, se centraron en otro descubrimiento: el código conectado a una instancia de Supabase. Supabase es una plataforma de backend para desarrolladores, algo así como Firebase. El problema? Los desarrolladores de Lázaro no lo bloquearon. Cuando BitMex lo probó, pudieron acceder directamente a la base de datos, sin inicio de sesión, sin protección.

Los piratas informáticos exponen registros de dispositivos infectados y sus propios IPS

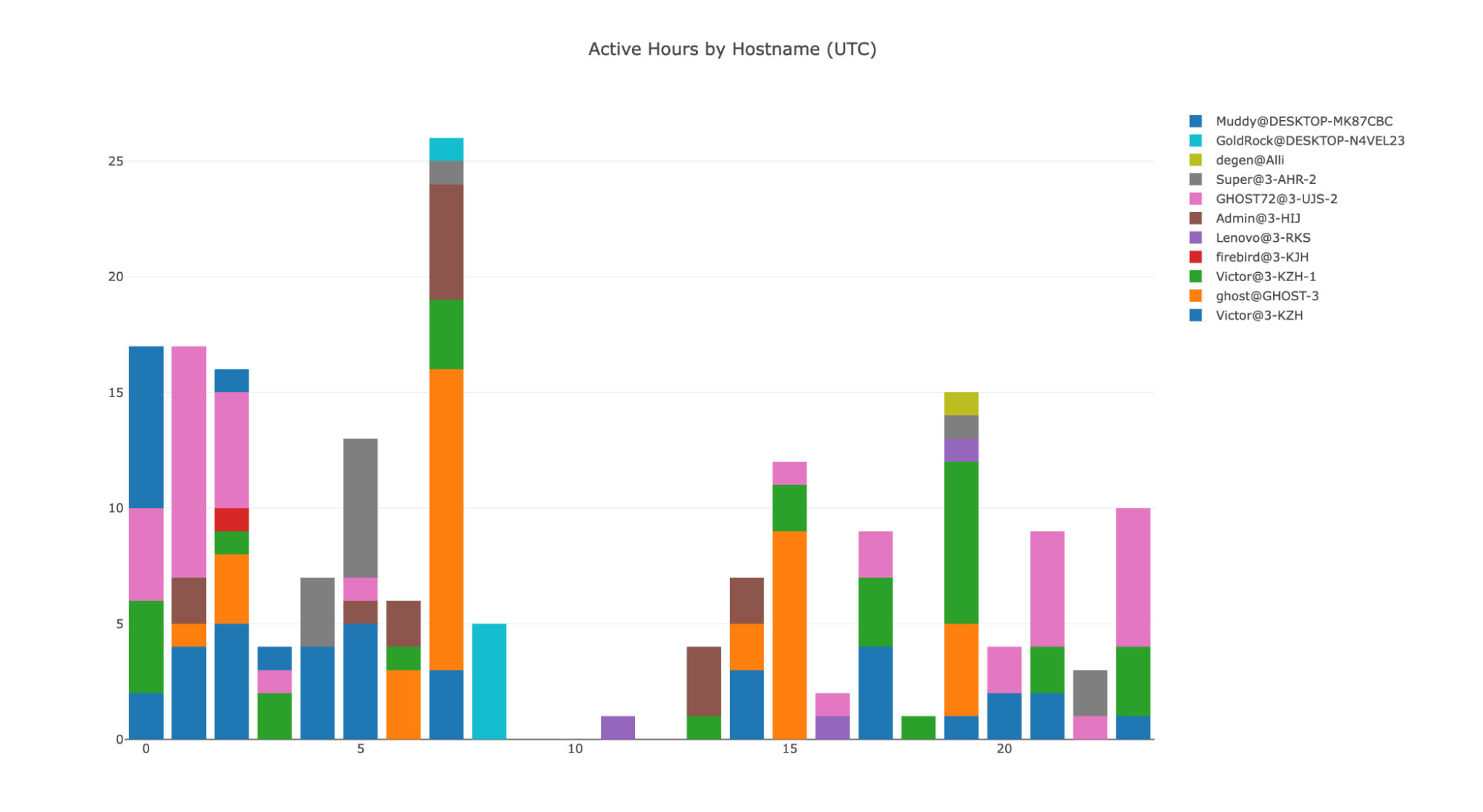

La base de datos de Supabase tenía 37 registros de máquinas infectadas. Cada entrada mostró el nombre de usuario, el nombre de host, el sistema operativo, la dirección IP, la geolocalización y la marca de tiempo. BitMex notaron patrones: algunos dispositivos aparecieron repetidamente, lo que los hizo destacar como desarrollador o máquinas de prueba. El formato de nombres para la mayoría de los nombres de host siguió a una estructura 3-XXX.

Muchos IPS vinieron de proveedores de VPN. Un usuario, "Victor", a menudo conectado usando Touch VPN. Otro, "Ghost72", usó Astrill VPN. Pero luego Víctor se equivocó. Una entrada vinculada a él tenía una IP diferente: 223.104.144.97, una IPdenten Jiaxing, China, bajo China Mobile. Eso no fue una VPN. Esa era probablemente la dirección IP real de un operador de Lázaro. BitMex lo marcó como una gran falla OPS.

BitMex luego construyó una herramienta para seguir haciendo ping a la base de datos Supabase. Desde el 14 de mayo, la herramienta ha recopilado 856 entradas de la base de datos, que se remonta al 31 de marzo. Entre ellos, hubo 174 combinaciones únicas de nombres de usuario y nombres de host. El sistema ahora funciona continuamente, buscando nuevas infecciones o más errores de los atacantes.

Al examinar las marcas de tiempo, BitMex descubrió que la actividad de Lázaro cae entre 8 a.m. y 1 p.m. UTC, que es de 5 p.m. a 10 p.m. en Pyongyang. Esto coincide con un horario de trabajo estructurado, dando más pruebas que el grupo no es solo algunos piratas informáticos independientes, es un equipo organizado.

El equipo de seguridad confirma el patrón de Lazarus y la división interna

El grupo Lázaro tiene una historia conocida de ataques de ingeniería social. Endentanteriores como la violación de Bybit, engañaron a un empleado en Safe Wallet para ejecutar un archivo malicioso. Eso les dio acceso inicial.

Luego, otra parte del equipo se hizo cargo, accedió al entorno AWS y cambió el código frontal para robar criptografía de las billeteras frías. BitMex dijo que este patrón muestra que el grupo probablemente se divide en múltiples equipos: algunos haciendo el phishing básico, otros que manejan las intrusiones avanzadas una vez que se obtiene el acceso.

BitMex escribió: "Durante los últimos años, parece que el grupo se ha dividido en múltiples subgrupos que no son necesariamente de la misma sofisticación técnica". El equipo de seguridad dijo que esta campaña siguió esa misma plantilla. El mensaje inicial en LinkedIn fue simple, el Github Repo Amateurish.

Pero el guión posterior a la explotación mostró mucha más habilidad, claramente construida por alguien con más experiencia. Después de desobfuscar el malware, BitMex pudotracindicadores de compromiso (COI) y alimentarlos en sus sistemas internos.

Renombraron variables, limpiaron el guión y siguieron cómo funcionó. La primera parte del código era nueva y, según los informes, envió datos del sistema (nombre de usuario, IP, etc.) directamente a Supabase, trac King ... para cualquiera que encontrara la base de datos abierta.

BitMex también medentlas máquinas utilizadas durante el desarrollo. Los ejemplos incluyeron Victor@3-Kzh, que se usó con Touch VPN y China Mobile. Otros como Ghost72@3-UJS-2 y Super@3-ahr-2 usaron una mezcla de escudo Astrill, Zoog y Hotspot. Los registros incluso mostraron cuentas de usuario como Admin@3-HIJ, Lenovo@3-rks, GoldRock@Desktop-N4Vel23 y Muddy@Desktop-MK87CBC. Estos fueron probables entornos de prueba establecidos por los atacantes.

Key Difference Wire ayuda a las marcas criptográficas a romper y dominar los titulares rápidamente