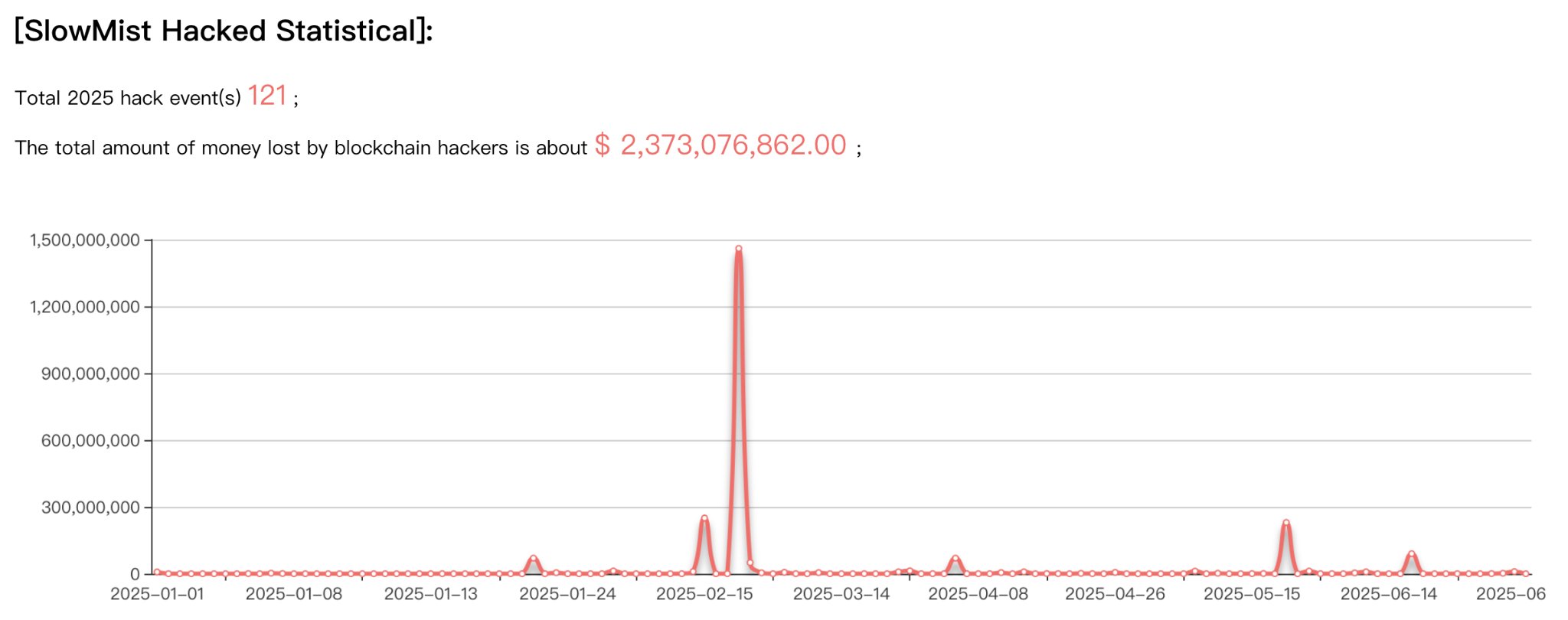

$ 2.37B perdido en 121 hacks criptográficos grabados en H1 2025: SlowMist

El informe de medio año de 2025 de SlowMist revela que eldentde seguridad de Blockchain dio como resultado una pérdida de $ 2.373 mil millones en 121 ataques durante la primera mitad de 2025.

Los datos muestran que los protocolos DeFi siguieron siendo objetivos primarios, mientras que las violaciones de intercambio generaron las pérdidas individuales más grandes, destacando vulnerabilidades persistentes en la infraestructura criptográfica.

El sector de seguridad de blockchain muestra patrones mixtos

La primera mitad de 2025 fue testigo de 121dentde seguridad a través de redes blockchain, una disminución de 223dentinformó en el mismo período de 2024. Sin embargo, las pérdidas totales aumentaron en aproximadamente un 65.94%, alcanzando $ 2.373 mil millones en comparación con $ 1.43 mil millones en el primer año anterior.

La red más específica fue Ethereum , que perdió $ 38.59 millones por ataques. Solana perdió $ 5.8 millones, y Binance Smart Chain perdió $ 5.49 millones en fondos robados. El hecho de que fueron atacados implica que son los más líquidos y poseen enormes bases de usuarios.

Los protocolos DeFi fueron más afectados por los ataques de seguridad, acumulando 92 s o el 76.03%dentde los casos reportados. Las pérdidas de los ataques representaron aproximadamente $ 470 millones, por debajo de $ 659 millones en la primera mitad de 2024. La disminución del 28,67% en pérdidas relacionadas con DeFimuestra la implementación de características de seguridad mejoradas en los sistemas financieros descentralizados.

Los intercambios centralizados fueron menos atacados, con 11 casos reportados. Aún así, los ataques infligen pérdidas desproporcionadamente enormes por un total de $ 1.883 mil millones. Lo peor fue el de Bybit , que perdió aproximadamente $ 1.46 mil millones en un caso, mostrando la exposición de alto riesgo de grandes intercambios.

El compromiso de la cuenta ha surgido como el vector de ataque líder, responsable de 42dentde seguridad. Las vulnerabilidades inteligentes detracsiguieron de cerca, lo que representa 35 infracciones separadas. Dosdentsuperaron los $ 100 millones en pérdidas, con los 10 ataques más grandes colectivamente causando $ 2.018 mil millones en daños.

Las tácticas de fraude cambiaron a través de múltiples vectores de ataque

SlowMist declaró que la primera mitad de 2025 fue testigo de estafas de vectores múltiples dirigidos a la infraestructura y usuarios directos.

Los ataques de phishing en las acciones de autorización de EIP-7702 obtuvieron trac, con los atacantes que explotan nuevos mecanismos delegantes detracpara drenar las billeteras. El Grupo de Drense Inferno pudo robar $ 146,551 a través de estos métodos, engañando a los usuarios para que firmentraclegítimos que luego fueron tomados y explotados con fines maliciosos.

Deepfakes se ha convertido en una de las principales herramientas de estafadores para estafas basadas en la confianza porque los atacantes crearon materiales realistas de video y audio con influenciadores de criptografía y ejecutivos de intercambio. Los profundos sustituyeron las estafas de inversión falsas y los procesos de verificación tradicionales pasó por alto.

Los oficiales de policía en Hong Kong y Singapur encontraron diferentes sindicatos de fraude utilizando tecnología Deepfake, con una de las operaciones dirigidas a víctimas en diferentes países asiáticos y causando pérdidas de más de HKD 34 millones.

Las estafas de protección de seguridad de spam en el telegrama se extienden durante el período, principalmente dirigidos a los usuarios a través de actividades falsas de portapapeles presentadas como ejercicios de verificación de seguridad. Los ataques hicieron que las víctimas ejecutaran guiones de PowerShell que desplegaron troyanos de acceso remoto, hacerse cargo de dispositivos y apropiarse de los saldos de criptomonedas.

Los complementos de navegador malicioso se mantuvieron dirigidos a los usuarios de criptografía presentándose como herramientas de seguridad Web3. El ejemplo de la extensión de Osiris ilustra cómo los atacantes secuestraron enlaces de descarga de sitios web genuinos, reemplazando el software con la alternativa maliciosa sin cambiar el aspecto de fuentes auténticas.

El phishing de reclutamiento de LinkedIn se extendió más allá de las estafas de empleo normales, con los piratas informáticos que pretenden ser proyectos de blockchain para difundir repositorios de código infectados con criptomonedas. Los ataques de usuario de Coinbase de ingeniería social involucraron empleados internos comprometidos que filtraron información de KYC.

La recuperación de activos y las acciones regulatorias muestran progreso

de congelación y recuperación fueron cuantificables durante la primera mitad de 2025. 209 Ethereum de los activos de USDT-ERC20 se congelaron mediante atada, y círculo se congelaron 44 Ethereum de tokens USDC-ERC20. Estas operaciones coordinadas fueron efectivas para detener el flujo de ingresos criminales en plataformas prominentes de stablecoin.

La recuperación se logró en nuevedentprincipales en los que las pérdidas se recuperaron en su totalidad o en parte después de los ataques. El dinero robado en general en eldentS fue de aproximadamente $ 1.73 mil millones, y casi $ 270 millones fueron devueltos o congelados. Esto representa una tasa de recuperación del 11,38%, una tasa relativamente alta en comparación con los últimos años.

El grupo de inteligencia de amenazas de laboratorio de SlowMist facilitó las operaciones de defensa de activos y ayudó a congelar alrededor de $ 14.56 millones de activos robados ilegalmente durante la duración de los seis meses. La violación del kiloex fue un caso ejemplar de éxito de respuesta coordinada, por el cual se recuperaron $ 8.44 millones de activos robados en su totalidad dentro de los 3.5 días a través del esfuerzo concertado entre el equipo de seguridad y las partes interesadas del proyecto.

Los marcos regulatorios globales se desarrollaron en varias jurisdicciones a medida que los gobiernos introdujeron estándares específicos para intercambios criptográficos y reglas de stablecoin. Estados Unidos implementó la Ley Genius, mientras que Hong Kong se puso en funcionamiento con su ordenanza de Stablecoin el 1 de agosto.

Los Estados miembros de la Unión Europea han implementado la regulación anti-lavado de dinero, que prohíbe las cuentas de criptografía anónimas y las transacciones de monedas fuera de intercambio. Estas medidas crearon una red mundial más avanzada de reglas financieras criptográficas, con más coordinación entre los reguladores y las principales plataformas que mejoran la disuasión contra el crimen en la cadena.

Tus noticias de criptografía merecen atención: Key Difference Wire te pone en más de 250 sitios superiores