Relatórios de Kaspersky comprometidos malware móvel roubando frases de sementes de criptografia dos usuários

Os pesquisadores de segurança da Kaspersky descobriram uma campanha de malware móvel direcionada aos usuários de criptomoeda por meio de aplicativos infectados.

O Sparkkitty Spyware rouba capturas de tela de dispositivos contendo frases de sementes usando a tecnologia de reconhecimento de caracteres ópticos nas plataformas iOS e Android através de lojas oficiais de aplicativos.

Malware Sparkkitty infiltrando lojas de aplicativos oficiais direcionando criptografia

Os pesquisadores da Kaspersky descobriram a campanha Sparkkitty Spyware em janeiro de 2025, após a prediciação anterior dent malware Sparkcat direcionando carteiras de criptomoeda. A nova ameaça distribui aplicativos maliciosos por meio de fontes não oficiais, bem como plataformas oficiais do Google Play e da App Store, com aplicativos infectados já removidos do Google Play após notificações do pesquisador.

O Sparkkitty ataca plataformas iOS e Android com vários mecanismos de entrega para cada um. No iOS, as cargas úteis de malware são entregues por meio de estruturas que se disfarçam de bibliotecas legítimas como Afnetworking.framework ou Alamofire.framework, ou bibliotecas ofuscadas que disfarçam como libswiftdarwin.dylib. O malware também se insere diretamente nos aplicativos.

Os sistemas operacionais Android empregam idiomas Java e Kotlin, com as versões de Kotlin empregadas como módulos maliciosos xpostos. A maioria das versões de malware seqüestrava indiscriminadamente todas as imagens em dispositivos, embora os pesquisadores detectassem aglomerados maliciosos semelhantes que empregavam reconhecimento de caracteres ópticos para atacar imagens específicas com informações confidenciais.

A campanha está ativa desde pelo menos fevereiro de 2024 e também compartilhou táticas de segmentação e infraestrutura com a operação Sparkcat anterior.

O Sparkkitty tem um alcance mais amplo do que o ataque direcionado do Sparkcat às frases de sementes de criptomoeda porque raspa todas as imagens disponíveis em dispositivos infectados. Isso tem o potencial de colher outros tipos de informações financeiras e pessoais sensíveis armazenadas em galerias de dispositivos.

Os mods tiktok de lojas obscuras servem como vetor de infecção primária

Os analistas da Kaspersky se depararam com a campanha inicialmente quando os links tracKing suspeitam regularmente que estavam propagando modificações dos aplicativos Tiktok Android. Os aplicativos modificados executaram código de malware adicional quando os usuários lançaram as principais atividades do aplicativo.

Os URLs de arquivo de configuração foram apresentados como botões dentro dos aplicativos comprometidos, lançando sessões da WebView para exibir o Tiktoki Mall, um portal de compras na Internet que leva a criptomoeda para itens de consumo.

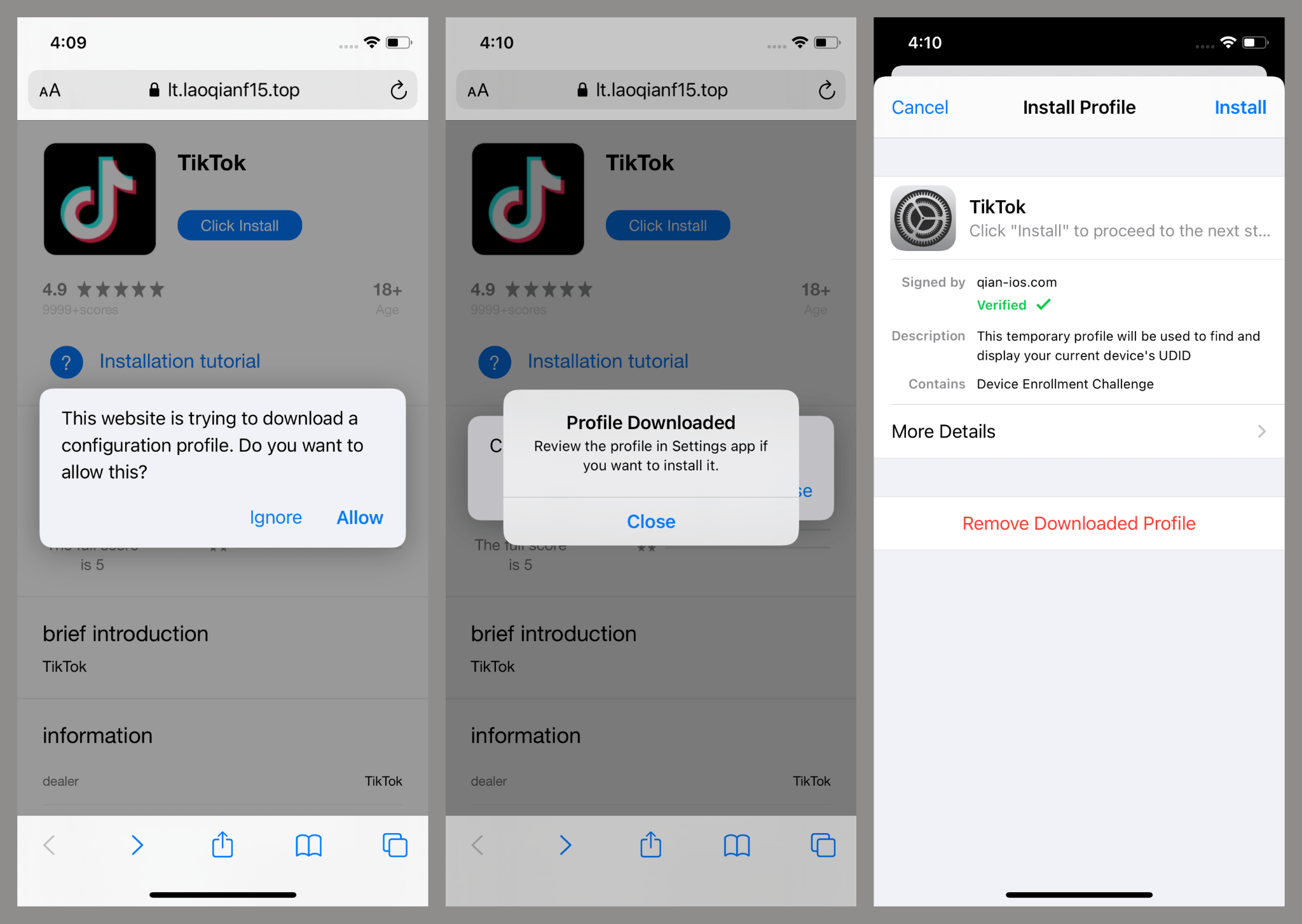

As inscrições e compras foram restritas a exigir códigos de convite, para que os pesquisadores não pudessem determinar a legitimidade da loja ou se estava operacional. Os vetores de infecção iOS exploram perfis corporativos do Programa de Desenvolvedores da Apple para contornar as restrições de instalação de aplicativos normais.

Os invasores sequestram certificados corporativos para distribuição de aplicativos organizacionais em nível corporativo, permitindo que aplicativos maliciosos instalem em qualquer dispositivo sem a aprovação da App Store. O uso indevido do perfil corporativo é uma tática generalizada empregada por desenvolvedores de aplicativos inadequados, como cassinos on -line, rachaduras de software e modificações ilegais.

Versões infectadas do Tiktok iOS solicitam permissões da galeria de fotos durante a startup, que está ausente nas versões genuínas do Tiktok. O malware é integrado às estruturas que fingem estar em andamento.

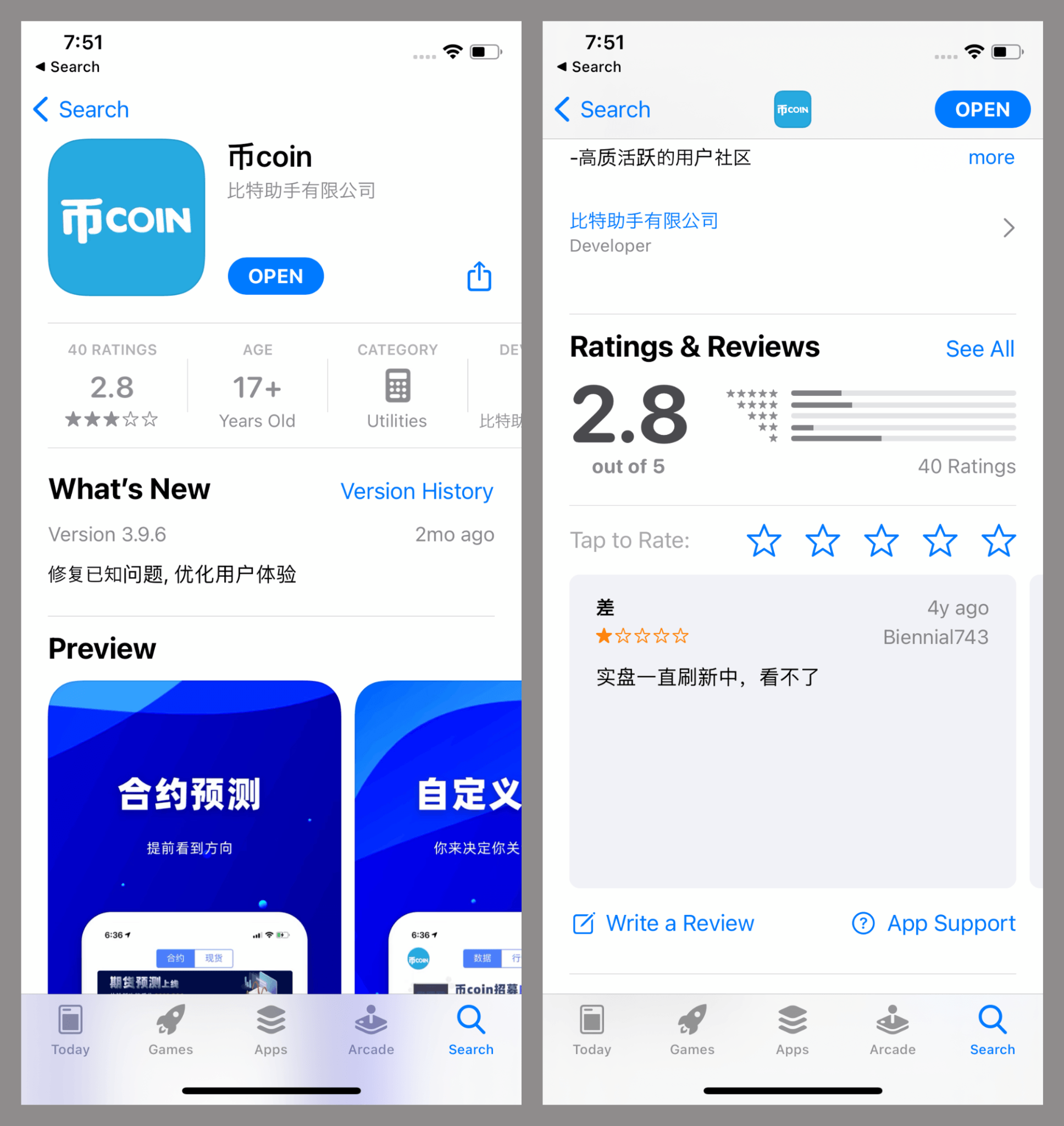

Variantes de malware Android roubam imagens através de aplicativos com tema de criptomoeda

As versões Android do Sparkkitty operam através de aplicativos com tema de criptomoeda com código malicioso incorporado em pontos de entrada. Os arquivos de configuração de solicitações de malware que contêm endereços de comando e controle do servidor, descriptografando-os usando a criptografia AES-256 no modo BCE antes de estabelecer a comunicação com servidores remotos.

O roubo de imagem ocorre através de processos de dois estágios que envolvem impressão digital do dispositivo e mecanismos seletivos de upload. O malware cria hashes md5 combinando o dispositivo IMEI, endereços MAC e UUIDs aleatórios, armazenando essesdentem arquivos em armazenamento externo.

As aplicações de cassino utilizam a integração da estrutura LSPOSED, funcionando como módulos maliciosos xpostos que conectam os pontos de entrada do aplicativo. Uma aplicação de mensagens infectadas com recursos de troca de criptomoedas atingiu mais de 10.000 instalações no Google Play antes da remoção após as notificações do Kaspersky.

Os aplicativos da Web progressivos se propagam através de plataformas de fraude, anunciando esquemas de Ponzi em plataformas populares de mídia social. Essas páginas que contêm PWA solicitam aos usuários a baixar arquivos APK que registram manipuladores de download de conteúdo, processando imagens JPEG e PNG através da tecnologia de reconhecimento de caracteres ópticos do Google ML Kit paradentas capturas de tela que contêm texto.

Academia Cryptopolitan: Quer aumentar seu dinheiro em 2025? Aprenda a fazê -lo com DeFi em nossa próxima webclass. Salve seu lugar