A tentativa de hack do Bitmex Thwarts Lazarus Group, expõe falhas de IPS e OPS

O Bitmex puxou a cortina de volta em uma tentativa de hack fracassada do grupo Lazarus, expondo erros desleixados por um coletivo há muito ligado à unidade de guerra cibernética da Coréia do Norte.

De acordo com uma postagem de blog lançada pela BitMex na sexta -feira, a equipe já criou um sistema de monitoramento interno para observar mais infecções e possivelmente capturar futuros erros de segurança operacional.

A coisa toda começou quando um do BitMex foi contatado no LinkedIn com uma proposta para trabalhar em um projeto falso do mercado da NFT, mas a oferta correspondeu a uma tática de phishing conhecida usada por Lazarus, de modo que o funcionário o relatou imediatamente, iniciando uma investigação completa.

A equipe de segurança da Bitmex acessou um repositório do GitHub que o atacante compartilhou, que continha um projeto Next.js/React. Mas o interno enterrado foi o código projetado para fazer com que o funcionário executasse, sem saber, uma carga útil maliciosa em seu sistema. A equipe não executou o código, eles foram direto para a análise.

Bitmex disseca malware, encontra impressões digitais de Lázaro

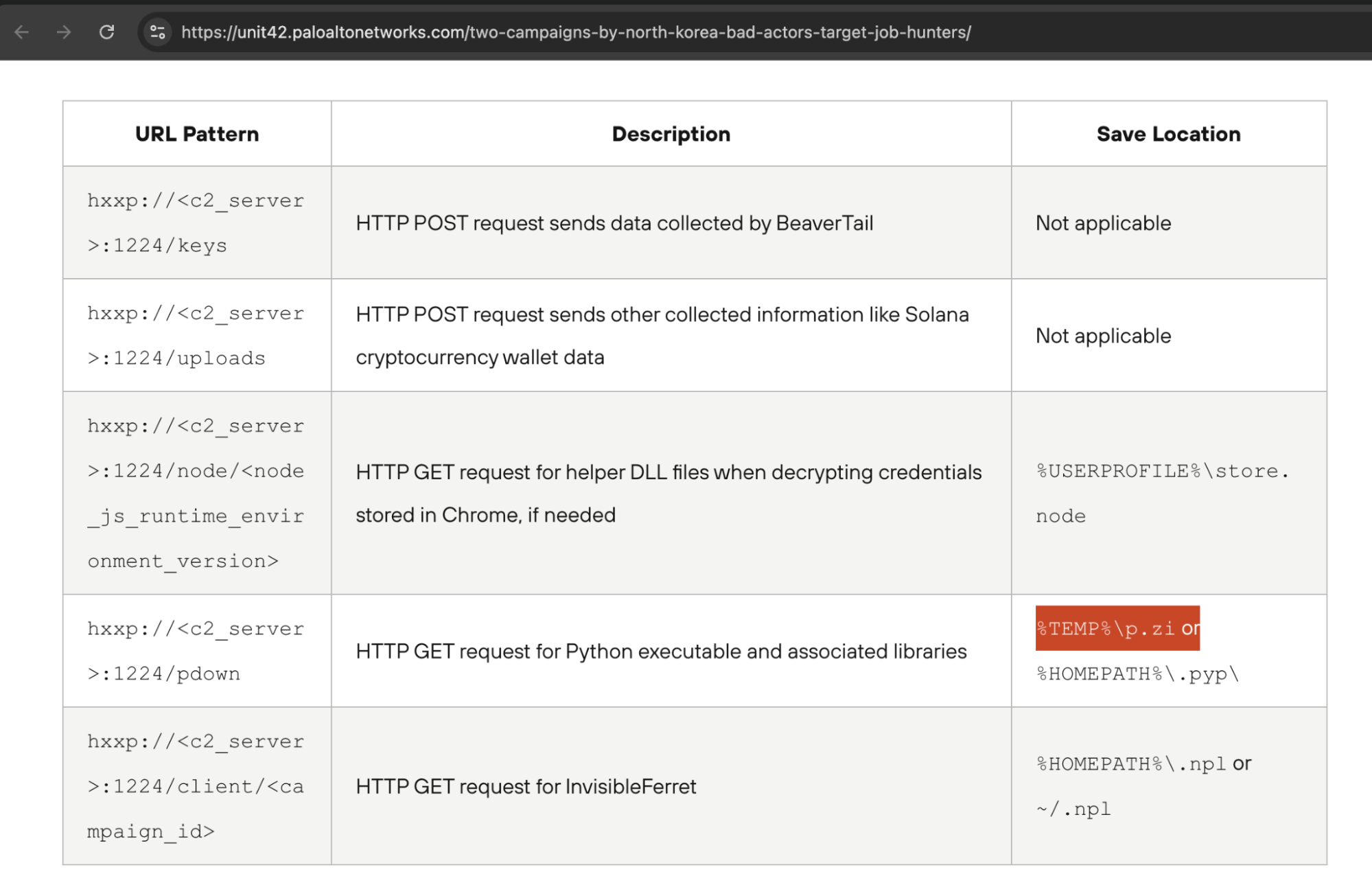

Dentro do repositório, os engenheiros do BitMex procuraram o termo avaliação, uma bandeira vermelha comum em malware. Uma linha de código foi comentada, mas ainda revelou intenção. Se ativo, ele teria procurado “hxxp: // regioncheck [.] Net/api/user/terceiro cookie/v3/726” para buscar um cookie e executá -lo. Esse domínio já havia sido vinculado ao Lázaro pela Unidade 42 da Palo Alto Networks, uma equipe que é a atividade cibernética da RPDC tracpor anos.

Outra linha estava ativa. Ele enviou uma solicitação para “hxxp: // fash defi [.] Armazenar: 6168/defy/v5” e executou a resposta. Bitmex buscou manualmente que o JavaScript e descobriu que estava fortemente ofuscado. Usando o WebCrack, uma ferramenta para o código desbociado, a equipe teria retirado as camadas. A saída final foi confusa, mas legível, pois parecia três scripts diferentes esmagados em um.

Uma parte do código continhadentpara extensões cromadas, que geralmente aponta para malwares de roubo dedent. Uma corda, P.Zi, parecia malware mais antigo de Lázaro usado na campanha Beavertail, outra operação anteriormente documentada pela Unidade 42. O BitMex decidiu não analisar o componente Beavertil, pois já era público.

Em vez disso, eles se concentraram em outra descoberta: o código conectado a uma instância Supabase. O Supabase é uma plataforma de back -end para desenvolvedores, como o Firebase. O problema? Os desenvolvedores de Lázaro não o trancaram. Quando o BitMex o testou, eles foram capazes de acessar diretamente o banco de dados - sem login, sem proteção.

Os hackers expõem logs de dispositivos infectados e seus próprios IPs

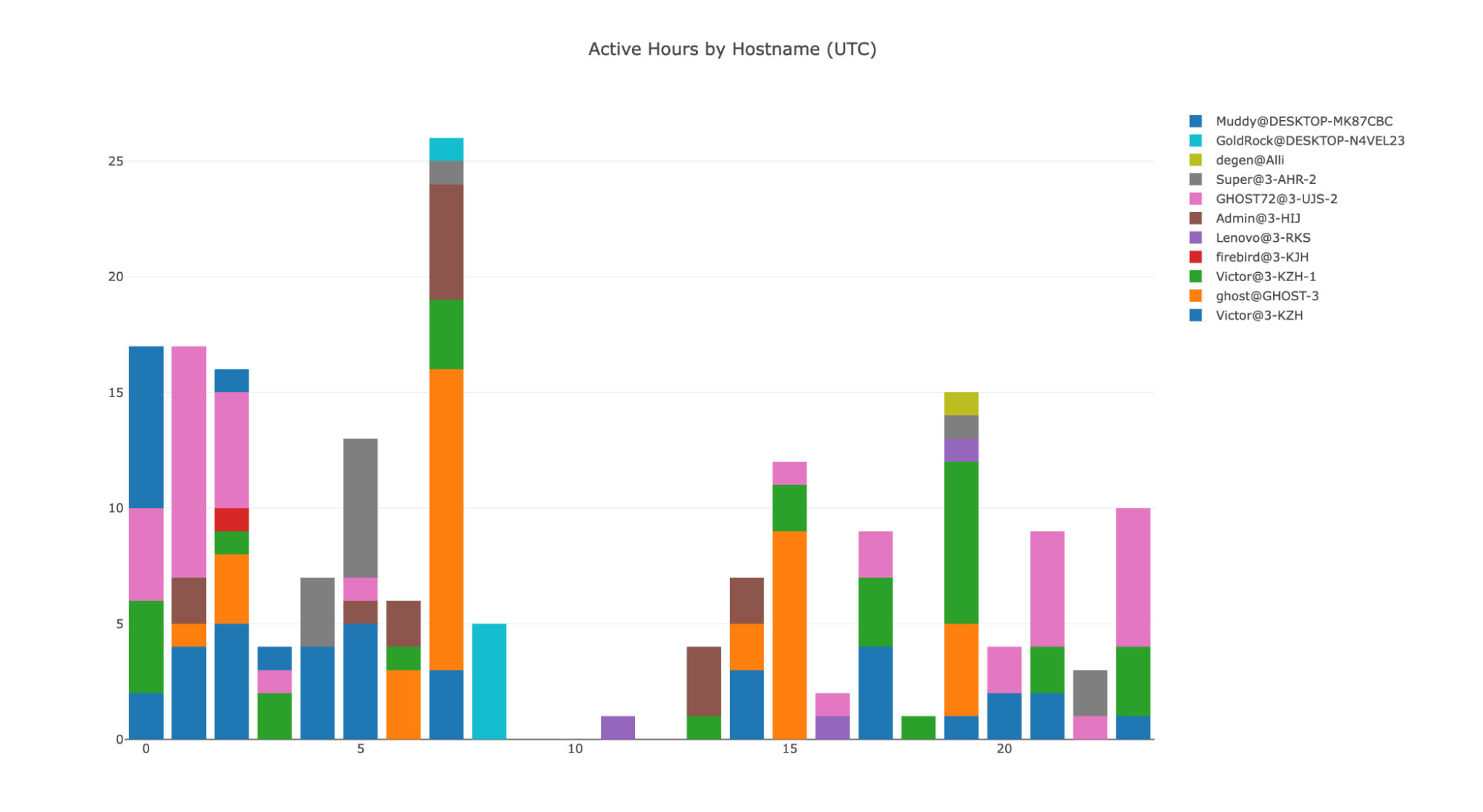

O banco de dados Supabase tinha 37 logs de máquinas infectadas. Cada entrada mostrou o nome de usuário, nome de host, sistema operacional, endereço IP, geolocalização e registro de data e hora. Os padrões notados no BitMex - alguns dispositivos apareceram repetidamente, o que os fez se destacar como desenvolvedor ou máquinas de teste. O formato de nomenclatura para a maioria dos nomes de host seguiu uma estrutura 3-xxx.

Muitos IPs vieram de provedores de VPN. Um usuário, "Victor", geralmente conectado usando o Touch VPN. Outro, "Ghost72", usou a Astrill VPN. Mas então Victor estragou tudo. Uma entrada vinculada a ele tinha um IP diferente - 223.104.144.97, um IPdentem jiaxing, China, sob a China Mobile. Isso não foi uma VPN. Esse provavelmente foi o endereço IP real de um operador Lazarus. O BitMex o sinalizou como uma grande falha do OPS.

O BitMex então criou uma ferramenta para manter pingando o banco de dados Supabase. Desde 14 de maio, a ferramenta coletou 856 entradas do banco de dados, que remonta a 31 de março. Entre eles, houve 174 combinações únicas de nomes de usuário e nomes de host. O sistema agora funciona continuamente, procurando novas infecções ou mais erros dos atacantes.

Ao examinar os registros de data e hora, o BitMex descobriu que a atividade do Lázaro cai entre as 8h e as 13h UTC, que é das 17h às 22h em Pyongyang. Isso corresponde a um cronograma de trabalho estruturado, dando mais à prova de que o grupo não é apenas alguns hackers freelancers - é uma equipe organizada.

A equipe de segurança confirma o padrão de Lázaro e a divisão interna

O grupo Lazarus tem uma história conhecida de ataques de engenharia social. Nosdentanteriores, como a violação do bybit, eles enganaram um funcionário da Safe Wallet a executar um arquivo malicioso. Isso lhes deu acesso inicial.

Em seguida, outra parte da equipe assumiu o controle, acessou o ambiente da AWS e mudou o código front-end para roubar criptografia de carteiras frias. Bitmex disse que esse padrão mostra que o grupo provavelmente está dividido em várias equipes - algumas fazendo o phishing básico, outras pessoas lidando com as intrusões avançadas quando o acesso é obtido.

Bitmex escreveu: "Ao longo dos últimos anos, parece que o grupo se dividiu em vários subgrupos que não são necessariamente da mesma sofisticação técnica". A equipe de segurança disse que esta campanha seguiu o mesmo modelo. A mensagem inicial no LinkedIn era simples, o github repo amadoria.

Mas o roteiro pós-exploração mostrou muito mais habilidade, claramente construído por alguém mais experiente. Depois de desviar o malware, o BitMex conseguiutrac-indicadores de compromisso (IOCs) e alimentá -los em seus sistemas internos.

Eles renomearam variáveis, limparam o roteiro e seguiram como ele funcionou. A parte inicial do código era nova e, supostamente, enviou dados do sistema (nome de usuário, IP, etc.) diretamente para o supabase, trac King ... para quem encontrou o banco de dados aberto.

BitMex tambémdentmáquinas usadas durante o desenvolvimento. Os exemplos incluíram Victor@3-kzh, que foi usado com Touch VPN e China Mobile. Outros como Ghost72@3-UJS-2 e Super@3-AHR-2 usaram uma mistura de escudo Astrill, Zoog e Hotspot. Os logs também mostraram contas de usuário como admin@3-hij, lenovo@3-rks, Goldrock@desktop-n4vel23 e muddy@desktop-mk87cbc. Estes provavelmente foram ambientes de teste criados pelos atacantes.

O fio de diferença -chave ajuda as marcas de criptografia a romper e dominar as manchetes rapidamente